La truffa MiTM dei bonifici su falso IBAN – come funziona e come difendersi

Il CEO Forenser Paolo Dal Checco ha collaborato insieme a Federico Lagni e all’Avv. Marco Cuniberti alla realizzazione di un video sulle truffe dei bonifici falsi e fraudolenti di tipo Man in The Mail (nota anche come “MiTM“), tramite le quali i criminali entrano in una casella di posta elettronica, sostituiscono l’IBAN di pagamento di una fattura e incassano il saldo pagato dal cliente al posto del venditore.

Non sempre l’attacco avviene su una casella di posta, ci sono casi nei quali semplicemente tramite “social engineering” i malfattori ingannano un soggetto (es. la segretaria di un’azienda, un cliente, etc…) convincendolo a fare un bonifico a uno specifico IBAN “taroccato” perché sotto il loro controllo.

Le Frodi sui Bonifici: Un’Analisi Tecnica e Giuridica

L’era digitale, se da un lato ha rivoluzionato il panorama dei pagamenti e delle transazioni, semplificando operazioni complesse, dall’altro ha creato nuove opportunità per la criminalità informatica. La vicenda di Marco, musicista professionista e cliente Tesla, che ha perso oltre 30.000 euro a seguito di una sofisticata truffa, rappresenta un caso emblematico. Questa storia offre una preziosa occasione per esaminare in profondità le vulnerabilità dei sistemi di pagamento e l’importanza di un approccio consapevole e proattivo alla sicurezza, spesso supportato da indagini di informatica forense.

La Cronistoria: Quando la Fiducia Incontra la Frode Digitale

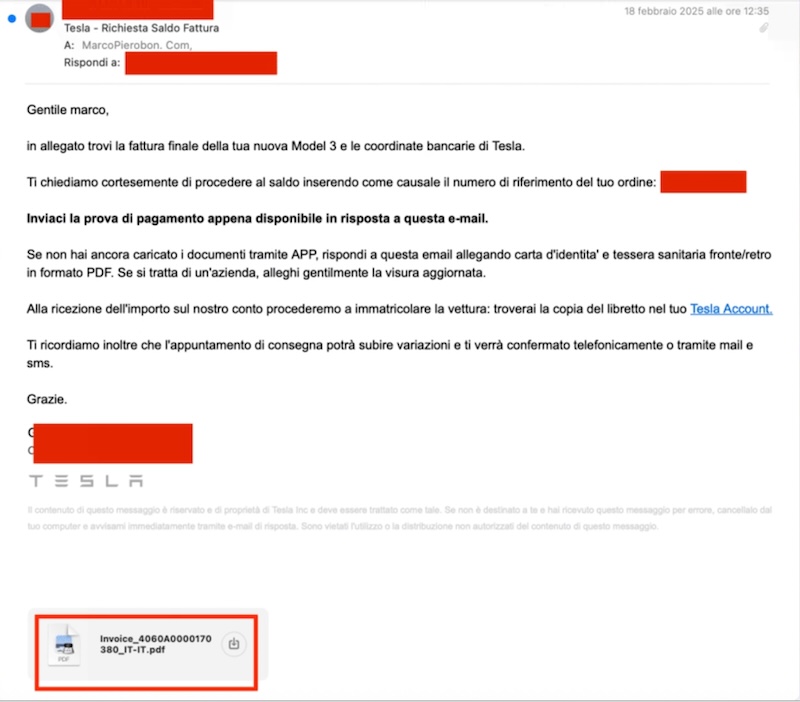

La vicenda di Marco inizia in modo ordinario. Cliente soddisfatto di Tesla dal 2019, decide di acquistare un nuovo modello a fine gennaio, con permuta della sua auto e assegnazione del VIN, seguendo una procedura già sperimentata e ritenuta sicura. A febbraio riceve un’email che sembra provenire direttamente da Tesla, contenente la richiesta di pagamento e la fattura allegata, esattamente come accaduto in precedenza. Fidandosi della regolarità apparente del mittente (@tesla.com) e dei dati bancari inclusi nel PDF allegato, Marco effettua il bonifico di a febbraio tramite la sua app di home banking e riceve persino una conferma via email, tanto che gli viene fissata la data di consegna per marzo.

A marzo, però, l’amara sorpresa: Tesla lo contatta, comunicando che il bonifico non è mai pervenuto. Un’attenta verifica delle email rivela la cruda realtà: l’IBAN presente nel PDF allegato all’email era stato alterato. I fondi non erano finiti a Tesla Motors Italy, bensì su un conto intestato a una SRLS italiana in provincia di Roma. Marco si attiva immediatamente, denunciando l’accaduto all’ufficio frodi della sua banca, ai Carabinieri e alla Polizia Postale. La sua banca, tuttavia, comunica dopo circa quindici giorni che i fondi non sono recuperabili, poiché il conto ricevente era già vuoto, suggerendo un rapido dirottamento del denaro. Questa mancanza di tutela per i consumatori è particolarmente frustrante, soprattutto considerando che truffe simili erano già avvenute ai danni di Tesla in passato, nel Regno Unito nel 2019 e in Australia nel 2021. Marco nota con amarezza che le banche, ad oggi, non hanno l’obbligo di incrociare i dati dell’intestatario del conto con l’IBAN durante un bonifico, una lacuna che lo ha esposto a questo rischio.

Aspetti Tecnici: L’Intervento del “Man in the Mail” e la Necessità della Digital Forensics

La truffa subita da Marco è un esempio classico di attacco “man in the middle” o, più specificamente, “man in the mail”, talvolta nota come “BEC Scam”, “BEC Fraud”, “Business Email Compromise” o anche – con accezioni diverse – “CEO Fraud” o “CEO Scam” perché spesso tramite social engineering viene coinvolto il direttore di un’azienda.

Il CEO Forenser, Paolo Dal Checco, consulente informatico forense, ha fornito una dettagliata spiegazione del meccanismo sottostante la truffa dei bonifici su IBAN taroccato e falso, evidenziando come una perizia informatica ben strutturata e completa sia cruciale per districarsi nei meandri di tali frodi e identificare le responsabilità, in modo da poter ottenere giustizia in un’aula di Tribunale o in via stragiudiziale.

I criminali, in questi casi, riescono a violare la casella email della vittima, tipicamente tramite la webmail, acquisendo le credenziali attraverso tecniche come il “password reuse”, il “password stuffing”, il phishing o l’uso di malware. Una volta ottenuto l’accesso, gli attaccanti hanno monitorato il traffico email di Marco in tempo reale. Non appena è arrivata l’email legittima da Tesla con l’IBAN corretto, hanno agito con incredibile velocità: hanno cancellato l’email originale dalla posta in arrivo di Marco, l’hanno modificata via IMAP inserendo una fattura con l’IBAN fraudolento (e persino un QR code, non utilizzato da Tesla, che rimandava al conto del truffatore), e l’hanno ricaricata sempre tramite protocollo IMAP nella sua inbox. Questo processo, reso possibile dal protocollo IMAP che permette non solo di scaricare ma anche di ricaricare le email, è avvenuto così rapidamente che Marco non ha potuto accorgersi della sostituzione, non vivendo “con gli occhi incollati alla casella di posta” come ha riferito.

L’email contraffatta e con l’IBAN falso appariva indistinguibile dall’originale, mantenendo lo stesso mittente, destinatario, testo e layout. Un’analisi approfondita di digital forensics ha però rivelato che la mail modificata non presentava una firma DKIM valida e verificata e, soprattutto, mancava di il “Message ID” – una sorta di “targa” identificativa univoca per ogni email.

Gli attaccanti hanno intenzionalmente rimosso il Message ID per evitare che il client di posta o la webmail potessero rilevare anomalie e per far sì che il messaggio apparisse esattamente nella posizione desiderata. Questa tecnica si differenzia dal semplice “spoofing”, in quanto la modifica avviene su un’email legittima già transitata, eludendo i controlli antispam e antifishing iniziali.

La perizia informatica ha confermato che la casella di posta di Marco era stata compromessa, mentre l’account Tesla era invece sicuro e attendibile, tanto che sulla casella di Marco c’erano accessi da indirizzi IP non riconducibili a lui e tentativi di autenticazione falliti registrati nei log del provider.

Un ulteriore aspetto tecnico che emerge dalla analisi forense e OSINT con ricerche su fonti aperte è l’organizzazione sottostante alla frode: il conto corrente italiano su cui Marco ha bonificato i soldi era già attivo e pronto per essere utilizzato per scopi illeciti, evidenziando un livello di preparazione che va ben oltre la semplice compromissione di un account email.

Aspetti Giuridici e Responsabilità Condivise: Le Sfide Legali delle Frodi Informatiche

La vicenda di Marco solleva interrogativi cruciali in merito alle responsabilità legali di diversi attori coinvolti in un’ottica di prevenzione e gestione delle frodi che spesso richiedono l’intervento di informatica forense per la ricostruzione dei fatti:

- Le Banche: L’attuale quadro normativo non obbliga le banche a verificare la corrispondenza tra il nome del beneficiario e l’IBAN. Tuttavia, il nuovo regolamento europeo 2024/886, in vigore dal 9 ottobre 2025, imporrà alle banche di notificare il pagatore in caso di mancata corrispondenza, una misura che avrebbe potuto prevenire il danno a Marco. L’avvocato Marco Coniberti sottolinea che il livello di diligenza richiesto a una banca è elevato, data la natura del servizio. Inoltre, l’apertura di un conto a nome di un’azienda all’insaputa di quest’ultima, o con documenti falsi, implicherebbe una responsabilità diretta della banca per aver violato le misure di sicurezza.

- I Provider di Servizi Email: Nonostante i provider dispongano di log che registrano tentativi di accesso falliti o accessi da IP insoliti – dati cruciali per una perizia informatica – nel caso di Marco non sono stati inviati alert o notifiche che avrebbero potuto indurlo a cambiare la password. Questa omissione è considerata una negligenza, poiché si prevede che i provider, nel 2025, dispongano di strumenti avanzati per rilevare anomalie.

- Le Aziende (es. Tesla): L’utilizzo dell’email per veicolare informazioni di pagamento così sensibili è intrinsecamente rischioso, dato che la posta elettronica è definita uno “strumento estremamente insicuro per natura”. Sebbene la fatturazione elettronica e il “cassetto fiscale” offrano un livello di sicurezza superiore, l’abitudine di inviare “copie di cortesia” in PDF ne vanifica spesso il vantaggio, poiché tali copie sono facilmente modificabili. Un’azienda dovrebbe promuovere la compilazione dei campi IBAN nelle fatture elettroniche e, in alcuni contesti, persino scoraggiare la fornitura di copie di cortesia via email per mitigare i rischi.

- L’Utente (la vittima): Sebbene le truffe siano sempre più sofisticate, all’utente finale è richiesto di adottare precauzioni. Tra le misure preventive essenziali vi sono l’attivazione dell’autenticazione a due fattori (2FA) per la propria casella email, che rende l’accesso molto più difficile anche in caso di furto di password. È inoltre fondamentale verificare sempre l’IBAN per importi consistenti o in caso di modifiche sospette, contattando il fornitore tramite un canale di comunicazione alternativo e fidato, come il telefono o WhatsApp. La pratica dimostra che queste frodi sono “molto più spesso di quello che sembra”, e la testimonianza di Marco è preziosa per aumentare la consapevolezza collettiva.

La storia di Marco e della truffa dei bonifici su IBAN sostituito nella fattura inviata via email – raccontata insieme all’Avv. Marco Pierobon e all’informatico forense Paolo Dal Checco nell’intervista di Federico Lagni – è un esempio lampante di come la sicurezza informatica sia una responsabilità condivisa e di come l’informazione, la prevenzione e, laddove necessario, la perizia informatica forense successiva al danno siano le armi più potenti contro le frodi.

Nonostante l’entità del danno economico subito, la sua testimonianza contribuisce a spingere verso un sistema più sicuro e tutele maggiori per i consumatori, auspicando che esperienze così traumatiche possano essere evitate o almeno attenuate in futuro.