Sulle tracce dell’hacker dell’autoscuola con Le Iene e Forenser

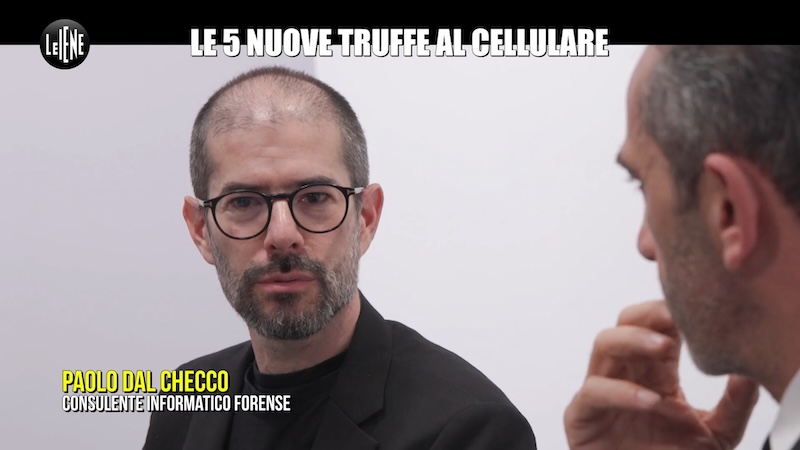

Domenica 12 ottobre 2025 è andato in onda su Italia 1 la prima parte del servizio televisivo de Le Iene intitolato “Chi è l’hacker dell’autoscuola?”, condotto da Veronica Ruggeri.

Nel corso della puntata, il Dott. Paolo Dal Checco, CEO di Forenser Srl e consulente informatico forense per Le Iene, ha partecipato all’indagine come perito informatico, collaborando con la redazione per far luce su un complesso caso di cyberstalking, intrusione informatica e monitoraggio illecito delle comunicazioni digitali.

Un caso di hacking e stalking digitale

Il primo episodio del servizio de Le Iene racconta la vicenda di due dipendenti di una scuola guida – Andrea e Chiara – perseguitati da oltre un anno da un ignoto hacker che – attraverso tecniche di intrusione e sorveglianza digitale – ha compromesso sistemi informatici, intercettato conversazioni, inviato messaggi minatori e diffuso informazioni personali e contenuti privati.

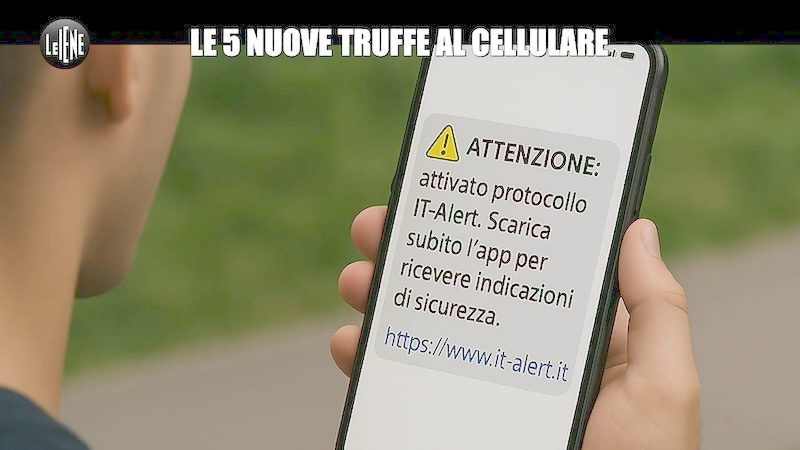

Tra le modalità di attacco riscontrate nelle azioni portate avanti contro Chiara, Andrea e i loro genitori oltre che alcuni amici figurano:

- l’accesso abusivo a dispositivi mobili e computer aziendali,

- l’utilizzo di servizi di posta elettronica criptata come ProtonMail,

- il controllo remoto di elementi fisici come la serranda automatizzata dell’autoscuola,

- e il monitoraggio costante delle attività online e offline delle vittime tramite canali social, SMS, email e applicazioni di messaggistica.

L’intervento del team Forenser Srl

Nel corso del servizio de Le Iene sull’hacker dell’autoscuola parte I, il Dott. Dal Checco – affiancato da una parte del team tecnico di Forenser Srl, ha operato in qualità di consulente informatico forense per Le Iene, conducendo attività di:

- ricognizione tecnica e valutazione delle superfici d’attacco,

- copia forense di smartphone e PC con strumenti certificati (Oxygen Forensics Detective),

- acquisizione forense di account cloud e social network,

- analisi dei log di rete e dei metadati digitali nell’ambito di attività di network forensics e mobile forensics,

- verifica di accessi anomali e potenziali compromissioni tramite tecniche di email forensics e digital profiling.

L’intervento ha consentito di cristallizzare le evidenze digitali e preservare la catena di custodia dei dati, garantendo la validità probatoria delle informazioni acquisite.

Metodologia di analisi forense

Per affrontare un caso così complesso, il team Forenser ha adottato un approccio multidisciplinare che combina diverse branche della digital forensics:

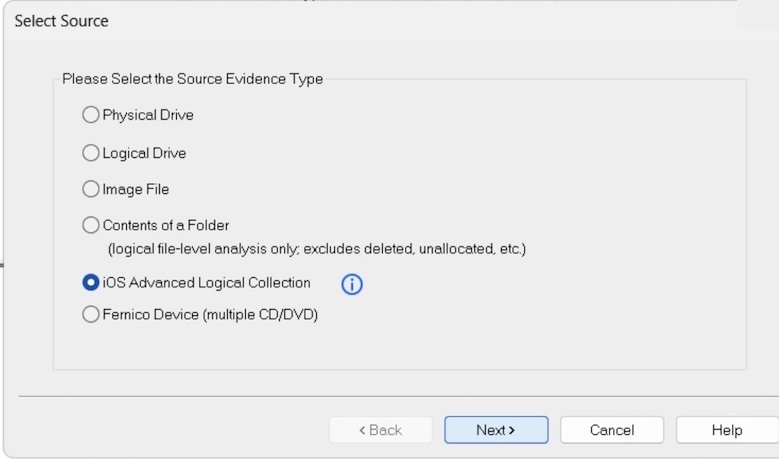

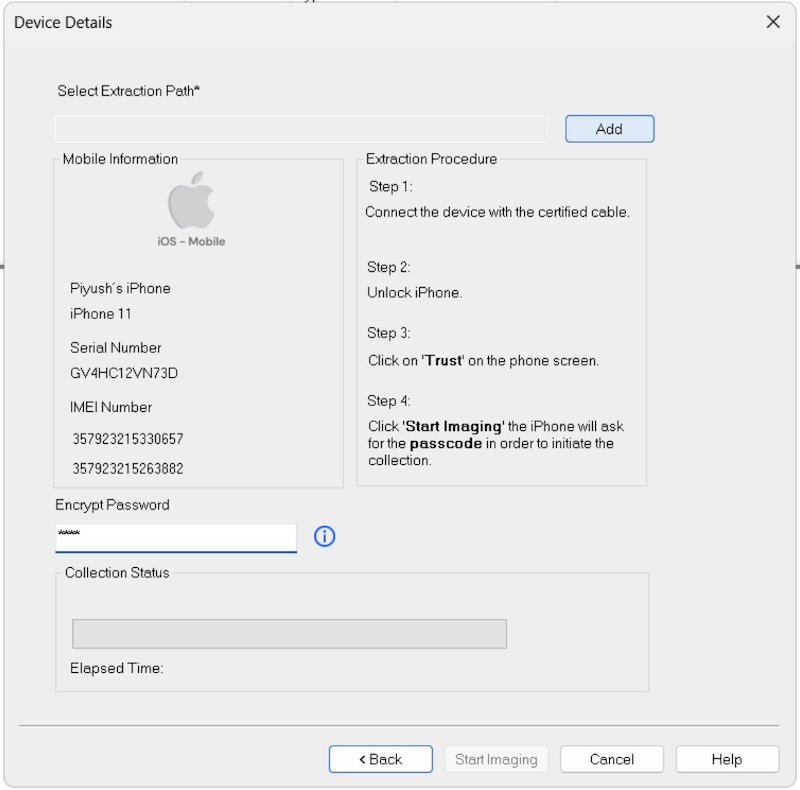

- Mobile Forensics: estrazione e analisi forense di dispositivi mobili per individuare app di controllo remoto, spyware o tracce di sincronizzazioni cloud sospette;

- Email Forensics: analisi degli header dei messaggi provenienti da domini cifrati, ricostruzione dei percorsi SMTP e correlazione temporale tra messaggi e attività sui dispositivi;

- Social network forensics: ispezione dei log di accesso ai profili social network (in particolare Instagram) utilizzati dall’hacker per comunicare con le vittime;

- OSINT e Digital Profiling: raccolta di informazioni pubbliche e tecniche per la ricostruzione dell’identità digitale dell’attaccante.

Una perizia informatica per fare chiarezza

Il caso dell’“hacker dell’autoscuola” resta aperto e tuttora oggetto di approfondimento tecnico. Le copie forensi acquisite saranno analizzate dal laboratorio Forenser Srl per la redazione di una perizia informatica forense completa, finalizzata a individuare la dinamica degli attacchi, la provenienza delle intrusioni e i potenziali responsabili.

Il Dott. Paolo Dal Checco ha sottolineato l’importanza, in situazioni simili, di affidarsi a professionisti qualificati in informatica forense in grado di intervenire tempestivamente, cristallizzare le prove digitali e fornire un supporto tecnico e giuridico utile alle autorità competenti.

Il video del servizio de Le Iene sull’hacker dell’autoscuola

La puntata “Chi è l’hacker dell’autoscuola?” – prima parte – è disponibile gratuitamente in streaming sul sito ufficiale de Le Iene (Mediaset) al seguente link con il servizio sull’hacker dell’autoscuola.

Quella che è andata in onda il 12 ottobre 2025 è la prima puntata di una serie che approfondirà la questione dell’hacker della autoscuola con il team Forenser e il Dott. Paolo Dal Checco che, come Perito Informatico per Le Iene, analizzeranno le evidenze digitali acquisite per tentare di arrivare a una soluzione all’evidente minaccia che stanno subendo i due dipendenti della scuola guida oltre che le loro famiglie.

Durante la seconda puntata della serie “Chi è l’hacker dell’autoscuola?” verranno mostrati ulteriori eventi e indizi utili per fornire ulteriori elemnenti di valutazione per comprendere chi possa celarsi dietro l’hacker che tormenta Chiara e Andrea da oltre un anno e mezzo, anche se come si vedrà l’identificazione dell’hacker della scuola guida è ancora lontana.

Chi è Forenser Srl

Forenser Srl è una società specializzata in informatica forense, consulenza tecnica, perizie informatiche e analisi di evidenze digitali per tribunali, avvocati, aziende e privati.

Il laboratorio opera su casi di cybercrime, data breach, frodi informatiche, analisi di e-mail, mobile forensics e investigazioni digitali, con metodologie conformi agli standard internazionali (SWGDE, NIST, ISO/IEC 27037) oltre che Italiani, come la Legge 48/2008 che prevede vincoli restrittivi su catena di custodia e modalità di acquisizione forense delle prove digitali.

Per approfondimenti o richieste di consulenza in ambito informatico forense, CTP informatiche, CTU informatiche, partecipazione ad attività di descrizione giudiziaria in fascicoli civili, sequestri o accertamenti tecnici irripetibili in fascicoli penali è possibile contattare Forenser Srl attraverso il modulo di contatto ufficiale oppure scrivendoci o telefonandoci al numero presente nella pagina dei contatti dello Studio d’Informatica Forense.