FTK Imager PRO: supporto alla cifratura e iOS

Dopo quasi 25 anni dall’uscita del preziosissimo – oltre che gratuito, anche per uso commerciale – software FTK Imager, la società Exterro (che ha acquisito AccessData) ha fatto uscire la versione “Pro” che ne contiene le stesse caratteristiche ma con il supporto alla decifratura e all’acquisizione logica di dispositivi iOS.

L’idea che si legge sulla pagina ufficiale di FTK Imager Pro su Exterro è quella di espandere le capacità già solide della versione gratuita con funzioni più sofisticate, soprattutto per trattare prove cifrate, dispositivi mobili e per ridurre i tempi nelle attività forensi. Secondo Exterro, FTK Imager Pro “permette di evitare l’imaging completo del disco e visualizzare file decrittati istantaneamente, preservando la catena di custodia e accelerando le indagini.”

Caratteristiche e prezzo di FTK Imager PRO

Nella pagina del “coming soon” del negozio Exterro, sono elencate le caratteristiche chiave previste per la versione Pro:

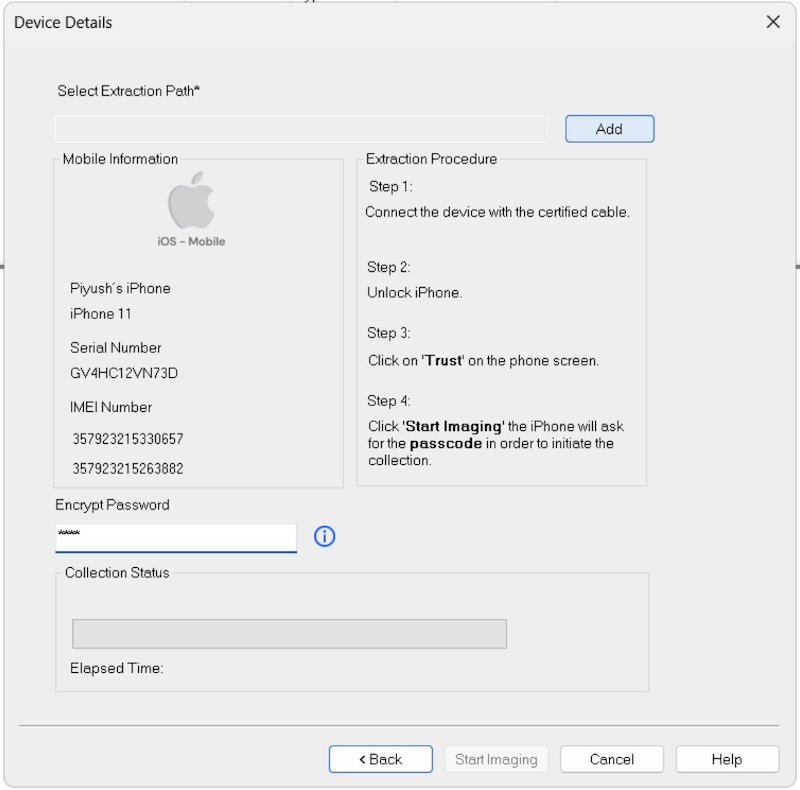

- acquisizione logica avanzata “Advanced Logical” da Smartphone Apple iOS (messaggi, foto, dati app, registri chiamate);

- rilevamento di immagini cifrate e richiesta delle credenziali per decrittarle;

- accesso “live” a dati decrittati direttamente dal dispositivo, senza dover necessariamente creare prima un’immagine cifrata completa.

Il prezzo indicato sul sito del negozio è 499 USD all’anno per utente, la licenza è legata al PC sul quale viene installato il software.

La versione gratuita di FTK Imager: cosa offre

Per comprendere il salto rappresentato da FTK Imager Pro, è utile ricordare le funzioni offerte dalla versione gratuita di FTK Imager:

- Creazione di copia forense di hard disk o supporti di memoria nei formati standard (E01, AFF, RAW, ecc.);

- Creazione di copie forensi di cartelle o singoli file tramite contenitori forensi in formato A01;

- Anteprima di file e directory contenuti nelle immagini o nei dispositivi collegati;

- Esportazione tramite di file e cartelle selezionati da immagini forensi (es file di registro, eventi, etc…);

- Calcolo e verifica degli hash (MD5, SHA1, SHA256) per garantire l’integrità dei dati acquisiti;

- Montaggio di immagini forensi come unità virtuali per ispezione.

Queste funzionalità rendono la versione gratuita uno strumento molto utile e robusto per attività di copia forense di base, prendando ovviamente limitazioni quando si devono trattare dati cifrati, dispositivi mobili o situazioni in cui non si vuole acquisire l’intero disco indiscriminatamente.

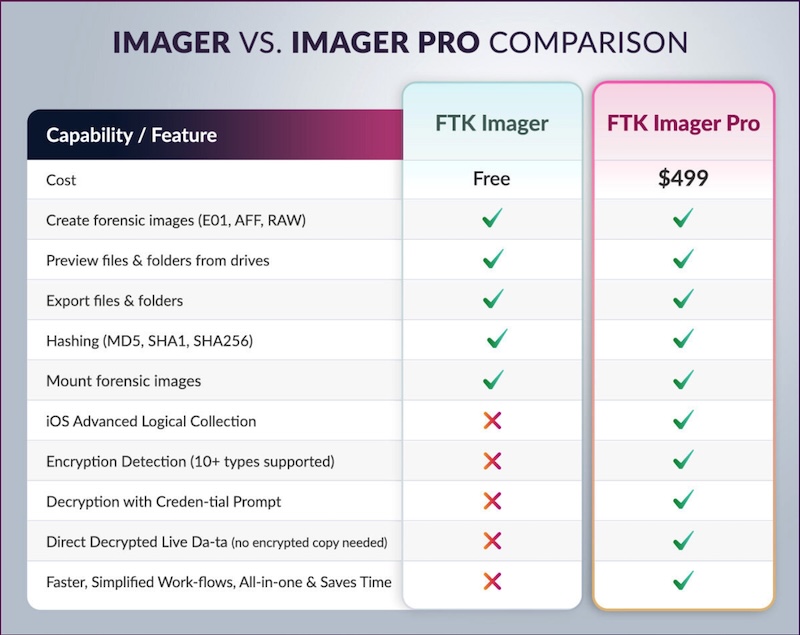

Confronto: la versione gratuita di FTK Imager vs FTK Imager Pro

Sul sito ufficiale viene fornita una ottima tabella di confronto tra la versione gratuita di FTK Imager vs FTK Imager Pro:

Da questo confronto tra le due versioni – FTK Imager free edition e FTK Imager PRO a pagamento – emerge chiaramente che la Pro punta a colmare le lacune più critiche della versione gratuita, specialmente nelle aree dell’encryption, dell’analisi “live” e del supporto a dispositivi mobili.

Punti strategici e vantaggi principali di FTK Imager Pro

Emergono dai documenti evidenti vantaggi della versione a pagamento di FTK Imager PRO, tra i quali:

1. Trattamento delle evidenze cifrate / crittografia

Uno dei punti di forza più citati per FTK Imager Pro è la capacità di rilevare immagini cifrate (come BitLocker, FileVault, e altre) e richiedere le credenziali per decrittarle, permettendo di visualizzare i dati senza dover prima creare un’immagine cifrata completa. Questo è particolarmente utile, poiché oggi molte installazioni operative – persino sistemi Windows moderni – adottano cifratura di default, e dover acquisire un’intera copia forense cifrata per poi scoprire che l’oggetto d’interesse è piccolo può essere inefficiente.

2. Preview / accesso live ai dati decrittati

Invece di dover acquisire e poi analizzare per intero un disco, Pro consente l’accesso immediato ai file decrittati dal dispositivo, riducendo in modo drastico i tempi iniziali delle indagini (il cosiddetto “triage”). Questa funzionalità permette un flusso operativo più agile: si può decidere cosa acquisire in modo selettivo, anziché “prendere tutto”.

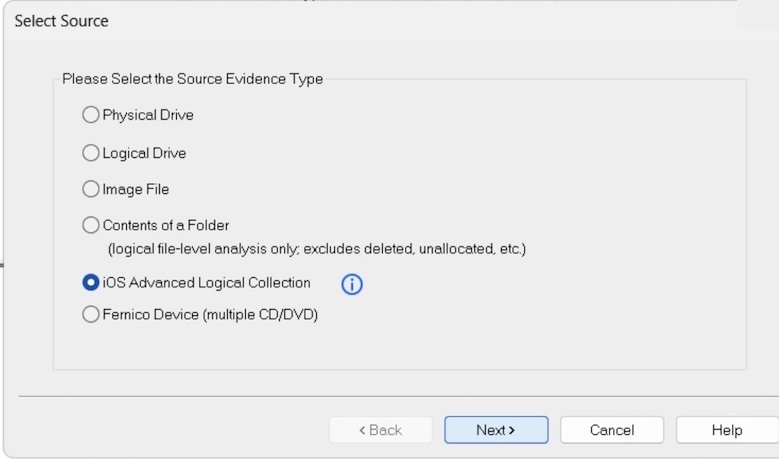

3. Supporto migliorato per dispositivi mobili (iOS)

FTK Imager Pro integra una modalità di copia forense logica avanzata per i dispositivi iOS: acquisizione forense di foto, messaggi, dati delle app, registri delle chiamate e così via, con un’interfaccia guidata.

Questo riduce la necessità di strumenti esterni di mobile forensics per l’acquisizione forense di iOS, consolidando in un’unica interfaccia maggior parte dei processi iniziali di raccolta di dati da smarthpone Apple iPhone con iOS.

La iOS Advanced Logical Collection di FTK Imager Pro sembra simile a una Advanced Logical tipica degli strumenti tradizionali di mobile forensics, basata su backup iTunes come Cellebrite UFED, MSAB XRY, Oxygen Forensics, Magnet Axiom e simili.

4. Efficienza e riduzione dei tempi

Con le funzioni pro di decrittazione “on the fly” e l’accesso live, Exterro afferma che gli operatori possono “chiudere casi più rapidamente e con meno sforzo”. In scenari reali, dove il tempo è cruciale (incident response, indagini penali, contenziosi), questa efficacia può essere strategica.

5. Mantenimento della catena di custodia

Nonostante l’accesso diretto ai dati decrittati, l’obiettivo è preservare i principi forensi, tracciando gli accessi e controllando che qualsiasi modifica non comprometta l’integrità dell’evidenza. Exterro sostiene che Pro mantiene la catena di custodia anche nelle operazioni più snelle.

6. Unificazione delle funzionalità

FTK Imager Pro combina più funzioni (imaging, decrittazione, raccolta mobile) in un solo tool “leggero”, evitando di dover passare tra più strumenti o moduli. Questo può semplificare la formazione del personale e ridurre l’errore operativo.

Potenziali svantaggi e limiti da considerare

Il prodotto pare molto interessante ma ci sono alcune criticità o limiti ancora da valutare:

Costo / modello di licenza

Pro sarà offerto con un abbonamento annuale (499 USD per utente) il che rappresenta un investimento più che percorribile anche per piccole strutture ma la licenza è legata al singolo dispositivo (PC, Workstation) e non pare essere disponibile versione con licenza su dongle.

Dipendenza da credenziali valide

Le capacità di decrittazione “on demand” funzionano solo se si dispone delle credenziali corrette. In assenza delle chiavi, l’accesso live potrebbe non essere possibile, costringendo comunque ad acquisizioni complete o brute force nel caso in cui non si disponga delle password.

Complessità e rischi operativi

L’accesso “live” ai dati può esporre a rischi di alterazione accidentale o manipolazione: anche se il tool si propone di preservare integrità e catena di custodia, l’operatore deve essere cauta/o e ben addestrata/o.

Limitazioni nelle analisi più avanzate

FTK Imager (in versione gratuita o Pro) non è un tool di analisi forense completa che possa essere utilizzato come strumento principale per una perizia informatica, per esempio, non è pensato per compiere analisi complesse su file cancellati, recuperi approfonditi, correlazioni, reportistica forense sofisticata. Per queste funzioni, esiste il “FTK Forensic Toolkit” (la suite completa) che integra motori di analisi, ricerche full-text, database, e reportistica avanzata così come altre soluzioni di produttori concorrenti come Intella, Nuix, Magnet Axiom, Belkasoft, etc…

Stabilità / maturità del prodotto

Essendo un prodotto d’informatica forense “nuovo” (o comunque di recente rilascio), potrebbero emergere bug, limitazioni nelle versioni iniziali, o mancanze rispetto a casi limite non previsti. Occorre valutare affidabilità, aggiornamenti e supporto nel tempo, dato che non molto tempo fa era emerso un problema con una versione di FTK Imager gratuita rilasciata e subito ritirata dal web.

Compatibilità e dipendenze ambientali

Potrebbero esserci limitazioni legate ai sistemi operativi, alle versioni dei file system cifrati, a nuove forme di cifratura emergenti che non siano inizialmente supportate, a modelli iOS non previsti, ecc.

Conclusioni

Nel complesso, il software FTK Imager Pro sembra un ottimo prodotto per eseguire perizie informatiche forensi su supporti digitali come hard disk, pendrive e ora anche smartphone Apple iPhone con iOS: valuteremo di aggiornare l’articolo in base a test o feedback una volta che ve ne saranno.